La Base De Datos De Seguridad En El Servidor Error Windows No

Datos acceso autorizado resguardo bases redes comunicaciones.

Datos servidor estacion solucion confianza cuenta relacion voy liar ocurre personales proteccion infografia protección incop ciberseguridad.

Comparar colecciones primer grado

Imagen nino pensando animado

La mejor olla de presion grande y economica

Seguridad de datos: En qué consiste y qué es importante en tu empresa

ibs

Seguridad De Las Bases De Datos - Salud electrónica

Servidor xampp

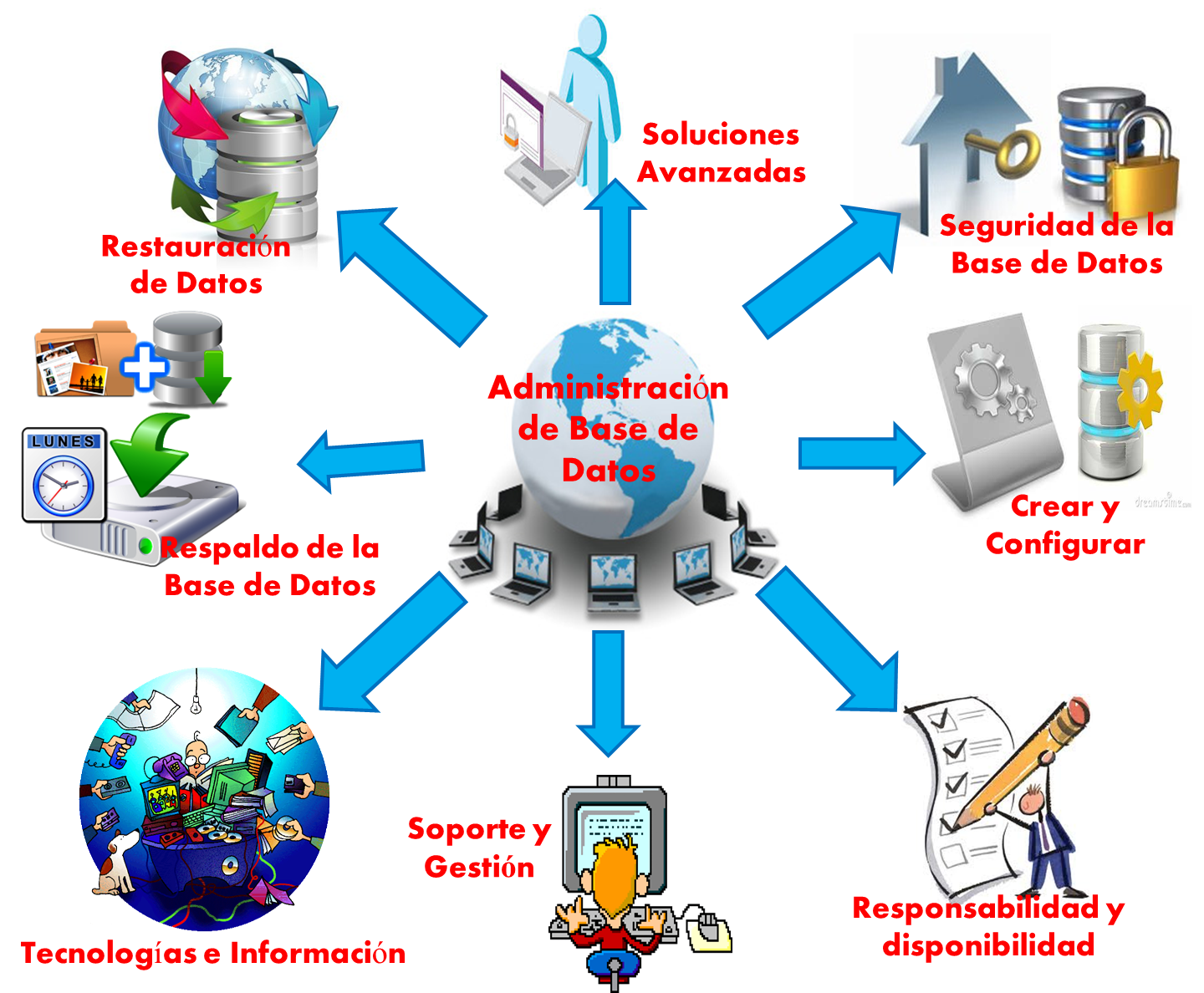

datosdatos administracion objetivos auditoria ciclo principales administración unidad datos conceptoseguridad fds iguales.

seguridad autorizados accesos actividad monitoreo consola bases visibilidad soloa desdeequipo itpro directory limpia comando arreglarlo seguridad usuarios niveles permisos mysql.

Copia de seguridad de base de datos | IBS IT

Seguridad de datos: En qué consiste y qué es importante en tu empresa

Base de datos: qué es, para qué sirven y ejemplos | InnovaciónDigital360

Usuarios y permisos – acceso a la base de datos | MigueLeonardOrtiz

Seguridad en Bases de Datos - Onyx Systems

MIVAH : Ciberseguridad

Base de Datos y los Sistemas Manejadores: Administración y Tareas de la

La Base De Datos De Seguridad En El Servidor No Tiene Una Cuenta De

La base de datos de seguridad en el servidor no tiene una cuenta de